Ethical Hacking − Tools Definition in Hindi एथिकल हैकिंग - उपकरण

इस अध्याय में, हम कुछ प्रसिद्ध टूल के बारे में चर्चा करेंगे, जो कि एक कंप्यूटर या नेटवर्क सिस्टम के लिए हैकिंग और अनधिकृत पहुंच को रोकने के लिए व्यापक रूप से उपयोग किया जाता है।

1. Nmap

Nmap नेटवर्क मैपर के लिए खड़ा है यह एक खुला स्रोत उपकरण है जिसे नेटवर्क के लिए व्यापक रूप से उपयोग किया जाता है

खोज और सुरक्षा ऑडिटिंग Nmap मूलतः बड़े नेटवर्क को स्कैन करने के लिए डिज़ाइन किया गया था, लेकिन

यह एकल मेजबानों के लिए समान रूप से अच्छा काम कर सकता है नेटवर्क प्रशासक भी कार्यों के लिए उपयोगी पाते हैं

जैसे कि नेटवर्क इन्वेंट्री, सर्विस अपग्रेड शेड्यूल का प्रबंधन, और मॉनिटरिंग होस्ट या

सेवा अपटाइम

Nmap निर्धारित करने के लिए कच्चे आईपी पैकेट का उपयोग करता है:

The नेटवर्क पर कौन सी होस्ट उपलब्ध हैं,

उन मेजबानी क्या सेवाएं दे रहे हैं,

क्या ऑपरेटिंग सिस्टम चल रहे हैं,

किस प्रकार के फायरवॉल उपयोग में हैं, और अन्य ऐसी विशेषताओं

Nmap सभी प्रमुख कंप्यूटर ऑपरेटिंग सिस्टम जैसे कि विंडोज, मैक ओएस एक्स, और पर चलता है

लिनक्स।

2. Metasploit

मेटासप्लोइट सबसे शक्तिशाली शोषण टूल में से एक है। यह रैपिड 7 का एक उत्पाद है और इसमें से अधिकांश

इसके संसाधन पाया जा सकता है: www.metasploit.com यह दो संस्करणों में आता है -

वाणिज्यिक और मुफ्त संस्करण Matasploit कमांड प्रॉम्प्ट या वेब के साथ इस्तेमाल किया जा सकता है

यूआई।

मेटासप्लोइट के साथ, आप निम्नलिखित ऑपरेशन कर सकते हैं:

On छोटे नेटवर्क पर बुनियादी प्रवेश परीक्षण का संचालन करें

Of कमजोरियों के शोषण पर स्पॉट चेक चलाएं

The नेटवर्क की खोज करें या स्कैन डेटा आयात करें

On मेजबानों का शोषण ब्राउज़ करें और मेजबानों पर व्यक्तिगत शोषण चलाएं

3. Burp Suite

बुर्प सूट एक लोकप्रिय मंच है जो व्यापक रूप से वेब अनुप्रयोगों के सुरक्षा परीक्षण के लिए उपयोग किया जाता है। इसके पास कई उपकरण हैं जो पूरे परीक्षण प्रक्रिया को समर्थन देने के लिए सहयोग में काम करते हैं, जो सुरक्षा कमजोरियों को खोजने और शोषण करने के माध्यम से प्रारंभिक मानचित्रण और किसी एप्लिकेशन के हमले की सतह के विश्लेषण से है।

Burp उपयोग करना आसान है और कुशल परीक्षण के लिए स्वचालन के साथ उन्नत मैनुअल तकनीकों को गठबंधन करने के लिए प्रशासक को पूर्ण नियंत्रण प्रदान करता है। Burp को आसानी से कॉन्फ़िगर किया जा सकता है और इसमें अपने काम के साथ सबसे अनुभवी परीक्षकों की सहायता के लिए सुविधाएं भी शामिल हैं।

4. Angry IP Scanner

गुस्सा आईपी स्कैनर एक हल्के, क्रॉस-प्लेटफ़ॉर्म आईपी एड्रेस और पोर्ट स्कैनर है। यह किसी भी सीमा में आईपी पते स्कैन कर सकता है इसे स्वतंत्र रूप से कॉपी किया जा सकता है और कहीं भी इस्तेमाल किया जा सकता है स्कैनिंग गति को बढ़ाने के लिए, यह मल्टीथ्रेड किए गए दृष्टिकोण का उपयोग करता है, जिसमें प्रत्येक स्कैन किए गए आईपी पते के लिए एक अलग स्कैनिंग धागा बनाया जाता है।

गुस्सा आईपी स्कैनर बस प्रत्येक आईपी पते को पिंग करता है यह जांचने के लिए कि क्या वह जीवित है, और उसके बाद, यह अपने होस्टनाम को हल करता है, मैक पते को निर्धारित करता है, बंदरगाहों को स्कैन करता है, आदि। प्रत्येक मेजबान के बारे में एकत्रित डेटा की मात्रा TXT, XML, CSV, या आईपी-पोर्ट सूची फाइलें प्लगिन की सहायता से, आईपी स्कैनर स्कैन किए गए आईपी के बारे में किसी भी जानकारी को इकट्ठा कर सकते हैं।

5. Cain & Abel

कैन एंड हाबिल माइक्रोसॉफ्ट ऑपरेटिंग सिस्टम के लिए एक पासवर्ड वसूली उपकरण है I यह निम्नलिखित तरीकों में से किसी एक को नियोजित करके विभिन्न प्रकार के पासवर्ड की आसान वसूली में मदद करता है:

नेटवर्क सूँघना

डिक्शनरी, ब्रूट फोर्स और क्रिप्टैनालिसिस हमलों के साथ एन्क्रिप्टेड पासवर्ड को क्रैकिंग करना

वीओआईपी बातचीत रिकॉर्डिंग

डिकोडिंग पासवर्ड,

वायरलेस नेटवर्क कुंजियों को ठीक करना

पासवर्ड बक्से प्रकट करते हुए,

कैश्ड पासवर्ड को खोलना और रूटिंग प्रोटोकॉल का विश्लेषण करना

कैन एंड हाबिल सुरक्षा सलाहकारों, पेशेवर पैठ परीक्षकों और हर कोई जो नैतिक कारणों के लिए इसका उपयोग करने की योजना है, के लिए एक उपयोगी उपकरण है।

6. Ettercap

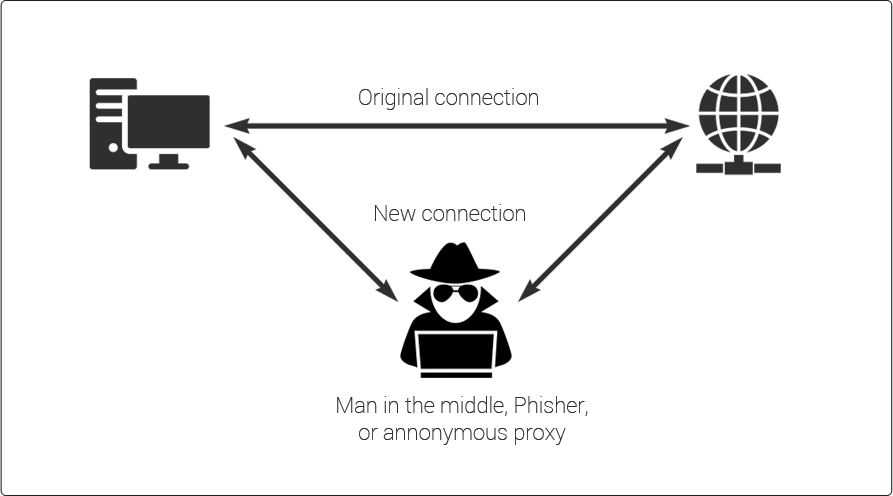

एटरेपैप ईथरनेट कैप्चर के लिए खड़ा है यह मैन-इन-द-मध्य हमलों के लिए एक नेटवर्क सुरक्षा उपकरण है इसमें लाइव कनेक्शन के सूँघने, मक्खी पर सामग्री फ़िल्टरिंग और कई अन्य रोचक चालें शामिल हैं एटरकैप नेटवर्क और मेजबान विश्लेषण के लिए इनबिल्ट विशेषताएं हैं। यह कई प्रोटोकॉल के सक्रिय और निष्क्रिय विच्छेदन का समर्थन करता है।

आप विंडोज, लिनक्स और मैक ओएस एक्स जैसी सभी लोकप्रिय ऑपरेटिंग सिस्टमों पर एटरकैप चला सकते हैं।

7. EtherPeek

ईथरपीक एक अद्भुत टूल है जो एक मल्टीप्रोटलोक विषम नेटवर्क पर्यावरण में नेटवर्क विश्लेषण को सरल करता है। ईथरपीक एक छोटा उपकरण (कम से कम 2 एमबी) है जिसे आसानी से कुछ ही मिनटों में लगाया जा सकता है।

ईथरपीक नेटवर्क पर ट्रैफिक पैकेट को सक्रिय रूप से सूंघता है। डिफ़ॉल्ट रूप से, एथरपीक प्रोटोकॉल जैसे एपलटेल, आईपी, आईपी एड्रेस रिजोल्यूशन प्रोटोकॉल (एआरपी), नेटवायर, टीसीपी, यूडीपी, नेटबीयूआई और एनबीटी पैकेट का समर्थन करता है।

8. SuperScan

सुपरस्पैन टीसीपी पोर्ट को स्कैन करने और मेजबाननामों को हल करने के लिए नेटवर्क प्रशासक के लिए एक शक्तिशाली उपकरण है। इसमें एक उपयोगकर्ता के अनुकूल इंटरफ़ेस है जिसका आप उपयोग कर सकते हैं:

किसी भी आईपी रेंज का उपयोग करके पिंग स्कैन और पोर्ट स्कैन करना।

A अंतर्निहित सूची या किसी भी सीमा से किसी भी पोर्ट श्रेणी को स्कैन करें।

From जुड़े होस्टों से जवाब देखें।

The निर्मित संपादक का उपयोग करके पोर्ट सूची और पोर्ट विवरण को संशोधित करें।

Build नए लोगों को बनाने के लिए पोर्ट सूचियों को मर्ज करें

To किसी भी खोजी खुली बंदरगाह से कनेक्ट करें

To किसी भी बंदरगाह पर कस्टम सहायक आवेदन निरुपित करें।

9. QualysGuard

क्वालिसेगार्ड उपकरण का एक एकीकृत सूट है जिसका इस्तेमाल सुरक्षा कार्यों को आसान बनाने और अनुपालन की लागत को कम करने के लिए किया जा सकता है। यह मांग पर महत्वपूर्ण सुरक्षा खुफिया देता है और आईटी सिस्टम और वेब अनुप्रयोगों के लिए ऑडिटिंग, अनुपालन और संरक्षण के पूर्ण स्पेक्ट्रम को स्वचालित करता है।

QualysGuard में उपकरण का एक सेट शामिल है जो आपके ग्लोबल की निगरानी, पता लगा सकते हैं और सुरक्षित कर सकते हैं

नेटवर्क।

10. WebInspect

WebInspect एक वेब अनुप्रयोग सुरक्षा मूल्यांकन उपकरण है जो वेब अनुप्रयोग परत के भीतर ज्ञात और अज्ञात कमजोरियों की पहचान करने में सहायता करता है।

यह भी जांचने में मदद कर सकता है कि एक वेब सर्वर ठीक से कॉन्फ़िगर किया गया है, और सामान्य प्रयास करता है

पैरामीटर इंजेक्शन, क्रॉस-साइट स्क्रिप्टिंग, डायरेक्ट्री ट्रैवर्सल, और जैसे वेब हमलों

अधिक।

11. LC4

एलसी 4 को पूर्व में एल 0 पीएचटी क्रैक कहा जाता था। यह एक पासवर्ड ऑडिटिंग और पुनर्प्राप्ति आवेदन है। यह पासवर्ड की शक्ति का परीक्षण करने के लिए और कभी-कभी शब्दकोश, ब्रूट-बल, और हाइब्रिड आक्रमणों का उपयोग करके खोए हुए माइक्रोसॉफ्ट विंडोज पासवर्ड को पुनर्प्राप्त करने के लिए प्रयोग किया जाता है।

एलसी 4 उपयोगकर्ता के पासवर्ड को दूसरे प्रमाणीकरण प्रणाली में माइग्रेशन करने के लिए या उन खातों तक पहुंचने के लिए विंडोज़ यूजर अकाउंट पासवर्ड को ठीक करता है जिनके पासवर्ड खो जाते हैं।

12. LANguard Network Security Scanner नेटवर्क सुरक्षा स्कैनर

लैनगुर्ड नेटवर्क स्कैनर प्रत्येक मशीन से जुड़े स्कैनिंग और प्रत्येक नोड के बारे में जानकारी प्रदान करके एक नेटवर्क की निगरानी करता है। आप प्रत्येक व्यक्तिगत ऑपरेटिंग सिस्टम के बारे में जानकारी प्राप्त कर सकते हैं

यह रजिस्ट्री समस्याओं का भी पता लगा सकता है और एचटीएमएल प्रारूप में एक रिपोर्ट स्थापित कर सकता है। प्रत्येक के लिए

कंप्यूटर, आप नेटबॉइस नाम तालिका, वर्तमान लॉग-ऑन उपयोगकर्ता, और मैक पते की सूची कर सकते हैं।

13. Network Stumbler

नेटवर्क स्टंबलर विंडोज के लिए एक वाईफाई स्कैनर और मॉनिटरिंग टूल है I यह नेटवर्क पेशेवरों को WLANs का पता लगाने की अनुमति देता है यह नेटवर्किंग के प्रति उत्साही और हैकर्स द्वारा व्यापक रूप से उपयोग किया जाता है क्योंकि यह आपको गैर-प्रसारण वायरलेस नेटवर्क खोजने में मदद करता है।

नेटवर्क स्टम्बलर को यह सत्यापित करने के लिए इस्तेमाल किया जा सकता है कि क्या नेटवर्क अच्छी तरह से कॉन्फ़िगर किया गया है, इसकी सिग्नल की ताकत या कवरेज, और एक या अधिक वायरलेस नेटवर्क के बीच हस्तक्षेप का पता लगाता है। इसका उपयोग गैर-अधिकृत कनेक्शन के लिए भी किया जा सकता है।

14. ToneLoc

ToneLoc टोन लोकेटर के लिए खड़ा है यह एक लोकप्रिय युद्ध डायलिंग कंप्यूटर प्रोग्राम लिखा गया था

शुरुआती 90 के दशक में एमएस-डॉस के लिए युद्ध डायलिंग स्वचालित रूप से एक मॉडेम का उपयोग करने की एक तकनीक है

टेलीफोन नंबर की एक सूची स्कैन करें, आमतौर पर एक स्थानीय क्षेत्र कोड में हर नंबर डायल करते हैं।

दुर्भावनापूर्ण हैकर्स, कंप्यूटर की सुरक्षा को रोकने में परिणामी सूचियों का उपयोग करते हैं - उपयोगकर्ता खातों को अनुमान लगाने या मॉडेम का पता लगाने के लिए जो कंप्यूटर या अन्य इलेक्ट्रॉनिक प्रणालियों में प्रविष्टि बिंदु प्रदान कर सकते हैं।

इसका इस्तेमाल किसी कंपनी के टेलीफोन नेटवर्क पर अनधिकृत उपकरणों का पता लगाने के लिए सुरक्षा कर्मियों द्वारा किया जा सकता है।

Ethical Hacking − Tools Definition in Hindi