Exploitation how to Exploit what is Exploitation hacking

ARP POISONING in Hindi

एआरपी पोषण | ARP POISONING

एआरपी कैसे काम करता है:

जब एक मशीन को दूसरे के साथ संवाद करने की आवश्यकता होती है, तो इसकी एआरपी तालिका दिखती है

जाल।

अपने आईपी और मैक पते के साथ ARP_request पर।

संचार होता है स्विच अधिभार के लिए एआरपी प्रतिक्रियाओं को धोखा दिया, हमलावर सभी नेटवर्क पैकेटों को सूंघ सकते हैं।

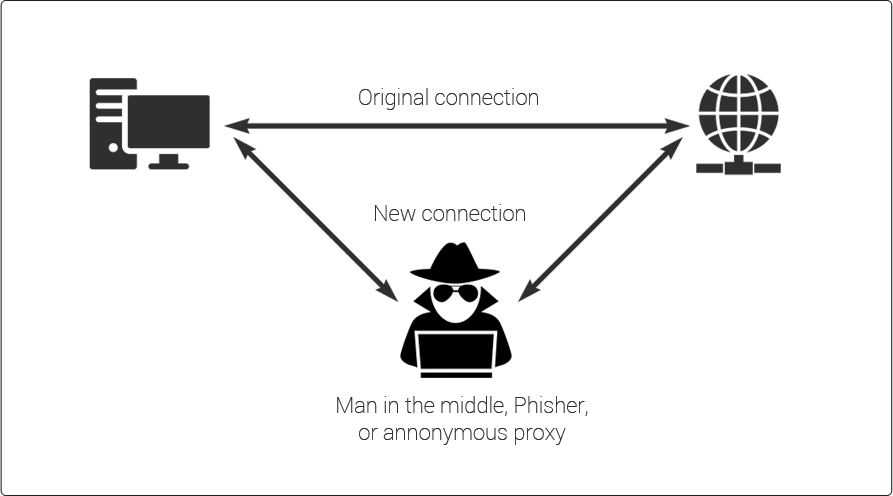

सक्रिय हमले जहां प्रतिद्वंद्वी उपयोगकर्ता के बीच एक कनेक्शन बनाकर प्रतिरूपित करता है

पीड़ित और उनके बीच संदेश भेजता है। इस मामले में, पीड़ितों को लगता है कि वे

एक दूसरे के साथ संवाद कर रहे हैं, लेकिन वास्तविकता में, दुर्भावनापूर्ण अभिनेता को नियंत्रित करता है

संचार।

यदि मैक पते को तालिका में नहीं मिला है, तो नेटवर्क पर सभी मशीनों पर ARP_request प्रसारण किया जाता है इस आईपी पते की तुलना मैक पते से की जाएगी।

यदि नेटवर्क में मौजूद मशीनों में से कोई एक इस पते को पहचानता है, तो यह प्रतिक्रिया देगा अनुरोधकारी कंप्यूटर एआरपी तालिका में पता युग्म को संग्रहीत करेगा और

एआरपी स्पूफिंग क्या है?

एआरपी पैकेट को हमलावर की मशीन को डेटा भेजने के लिए जाली जा सकता है।

एआरपी स्पूफिंग ने बड़ी संख्या में जाली एआरपी अनुरोध और जवाब पैकेट तैयार किए हैं

स्विच फॉरवर्डिंग मोड में सेट किया गया है और एआरपी तालिका में बाढ़ आ गई है जब हमलावरों ने फर्जी प्रविष्टियों के साथ एक लक्ष्य कंप्यूटर एआरपी कैश को बाढ़ किया, जिसे भी विषाक्तता कहा जाता है। एआरपी विषाक्तता नेटवर्क को जहर करने के लिए मैन-इन-द-मध्य पहुंच का उपयोग करता है।

एमआईटीएम क्या है? | What is MITM?

मैन-इन-द-मध्य अटैक (संक्षिप्त एमआईटीएम, एमटीएम, एमआईएम, एमआईएम, एमटा) का अर्थ है

मध्य हमले में मुख्य | Main In Middle Attack

टैब 1 जानकारी

दो पक्षों के बीच संचार के यातायात को नियंत्रित करने और निगरानी करने के लिए एक तिहाई व्यक्ति मौजूद है। एसएसएल जैसे कुछ प्रोटोकॉल इस तरह के हमले को रोकने के लिए काम करता है।

एआरपी विषाक्तता - व्यायाम

इस अभ्यास में हमने लैंड में स्थानीय यातायात को सूँघने के लिए काले लिनक्स और एयरक्राफ्ट उपकरण स्थापित करने के लिए जमीन के वातावरण में एआरपी वायरस का उपयोग करने के लिए वीएमवेयर वर्कस्टेशन का इस्तेमाल किया है।

इस अभ्यास के लिए, आपको निम्न टूल की आवश्यकता होगी:

VMware कार्य केंद्र

काली लिनक्स या लिनक्स ऑपरेटिंग सिस्टम

एटरकैप टूल

स्थानीय क्षेत्र तंत्र संपर्क

नोट: वायर्ड और वायरलेस नेटवर्क में यह हमला संभव है। आप स्थानीय लैन में यह हमला कर सकते हैं।

चरण 1: वीएमवेयर वर्कस्टेशन स्थापित करें और काली लिनक्स ऑपरेटिंग सिस्टम को स्थापित करें। चरण 2: काली लिनक्स में यूज़रनेम पास "रूट, टूर" का प्रयोग करें।

चरण 3: सुनिश्चित करें कि आप स्थानीय LAN से जुड़े हैं और टर्मिनल में ifconfig कमांड टाइप करके आईपी पते की जांच करें।

काली लिनक्स हमला

चरण 4: टर्मिनल को खोलें और एट्रेकैप का ग्राफिकल संस्करण शुरू करने के लिए "एटरकेप -जी" टाइप करें।

टैब 2

चरण 5: अब मेनू पट्टी में "सूँघने" टैब पर क्लिक करें और "एकीकृत सूँघने" का चयन करें और इंटरफ़ेस का चयन करने के लिए ठीक क्लिक करें। हम "eth0" का उपयोग करने जा रहे हैं जिसका अर्थ है ईथरनेट कनेक्शन।

टैब 3 खुला

चरण 6: अब मेनू पट्टी में "होस्ट" टैब पर क्लिक करें और "होस्ट के लिए स्कैन करें" पर क्लिक करें। यह पूरे नेटवर्क लाइव होस्ट्स के लिए स्कैनिंग शुरू करेगा।

चरण 7: अगला, "होस्ट" टैब पर क्लिक करें और नेटवर्क में उपलब्ध मेजबानों की संख्या देखने के लिए "होस्ट सूची" चुनें। इस सूची में डिफ़ॉल्ट गेटवे पते भी शामिल हैं I जब हम लक्ष्य चुनते हैं तो हमें सावधान रहना होगा।

चरण 8: अब हमें लक्ष्य चुनना होगा। एमआईटीएम में, हमारा लक्ष्य मेजबान मशीन है, और यह मार्ग ट्रैफ़िक को अग्रेषित करने के लिए रूटर एड्रेस होगा। एमआईटीएम हमले में, हमलावर नेटवर्क को रोकता है और पैकेट को सूंघता है। इसलिए, हम शिकार को "लक्ष्य 1" और रूटर एड्रेस को "लक्ष्य 2" के रूप में जोड़ देंगे। VMware पर्यावरण में, डिफ़ॉल्ट गेटवे हमेशा "2" के साथ खत्म हो जाएगा क्योंकि "1" को भौतिक मशीन को सौंपा गया है।

चरण 9: इस परिदृश्य में, हमारा लक्ष्य "192.168.121.129" है और राउटर "1 9 02.16.121.2" है। इसलिए हम लक्ष्य आईपी को शिकार आईपी और लक्ष्य 2 को रूटर आईपी के रूप में जोड़ देंगे।

चरण 10: अब "एमआईटीएम" पर क्लिक करें और "एआरपी विषाक्तता" पर क्लिक करें इसके बाद, "सूँघा रिमोट कनेक्शन" विकल्प को चेक करें और ठीक पर क्लिक करें।

टैब 5

चरण 11: "शुरू" पर क्लिक करें और "सूँघने शुरू करें" का चयन करें इससे नेटवर्क में एआरपी विषाक्तता का कारण होगा, जिसका अर्थ है कि हमने अपने नेटवर्क कार्ड को "उन्नत मोड" में सक्षम किया है और अब स्थानीय यातायात की गंध आ सकती है।

नोट: हमने केवल एटटरैप के साथ HTTP सूँघने की अनुमति दी है, इसलिए HTTPS पैकेट को इस प्रक्रिया से सूँघने की उम्मीद नहीं है।

चरण 12: अब परिणाम देखने का समय है; अगर हमारे शिकार कुछ वेबसाइटों में लॉग इन हैं आप Ettercap के टूलबार में परिणाम देख सकते हैं

टैब 6

यह कैसे काम करता है सूँघने आपको समझना चाहिए कि एआरपी विषाक्तता को सक्षम करने से सिर्फ HTTP क्रेडेंशियल प्राप्त करना कितना आसान है।

एआरपी विषाक्तता में कंपनी के वातावरण में भारी नुकसान होने की संभावना है। यह वह जगह है जहां नेटवर्क को सुरक्षित रखने के लिए नैतिक हैकर्स नियुक्त किए गए हैं।

एआरपी विषाक्तता की तरह, मैक बाढ़, मैक स्पूफिंग, डीएनएस विषाक्तता, आईसीएमपी विषाक्तता, आदि जैसे अन्य हमले हैं जो नेटवर्क को काफी नुकसान पहुंचा सकते हैं।

अगले अध्याय में, हम एक अन्य प्रकार के हमले के बारे में चर्चा करेंगे, जिसे डीएनएस विषाक्तता कहा जाता है।

No comments:

Post a Comment