डीएनएस विषाक्तता एक ऐसी तकनीक है जो डीएनएस सर्वर पर विश्वास करती है कि उसे वास्तविक जानकारी नहीं मिली है, वास्तव में यह वास्तव में नहीं है। इसका परिणाम DNS स्तर पर गलत आईपी पते के प्रतिस्थापन में होता है, जहां वेब पते संख्यात्मक आईपी पते में रूपांतरित होते हैं। यह एक हमलावर को सर्वर नियंत्रण के आईपी पते के साथ प्रदान किए गए DNS सर्वर पर एक लक्षित साइट के लिए आईपी पते प्रविष्टियों को बदलने की अनुमति देता है। । एक हमलावर सर्वर के लिए नकली DNS प्रविष्टियां बना सकता है, जिसमें एक ही नाम के साथ दुर्भावनापूर्ण सामग्री हो सकती है।

उदाहरण के लिए, कोई उपयोगकर्ता www.google.com का उपयोग करता है, लेकिन उपयोगकर्ता किसी अन्य धोखाधड़ी साइट पर भेजा जाता है

Google के सर्वर पर निर्देशित होने के बजाय, हमें लगता है कि, डीएनएस विषाक्तता का इस्तेमाल उपयोगकर्ताओं को नकली पृष्ठों पर रीडायरेक्ट करने के लिए किया जाता है, जिन्हें हमलावरों द्वारा प्रबंधित किया जाता है।

उदाहरण के लिए, कोई उपयोगकर्ता www.google.com का उपयोग करता है, लेकिन उपयोगकर्ता किसी अन्य धोखाधड़ी साइट पर भेजा जाता है

Google के सर्वर पर निर्देशित होने के बजाय, हमें लगता है कि, डीएनएस विषाक्तता का इस्तेमाल उपयोगकर्ताओं को नकली पृष्ठों पर रीडायरेक्ट करने के लिए किया जाता है, जिन्हें हमलावरों द्वारा प्रबंधित किया जाता है।

DNS Poisoning − Exercise

DNS विषाक्तता - व्यायाम

इस उपकरण का उपयोग करके, व्यवहार में, DNS विषाक्तता Attrkap अभ्यास करें

डीएनएस विषाक्तता एआरपी विषाक्तता के समान है डीएनएस विषाक्तता शुरू करने के लिए, आपको एआरपी विषाक्तता के साथ शुरू करना होगा, जिसे हमने पिछले अध्याय में पहले से ही चर्चा की है। हम डीएनएस स्पूफ़ प्लगइन का उपयोग करेंगे जो पहले से ही इट्राप में मौजूद है।

चरण 1: टर्मिनल खोलें और "नैनो एटर DNS" टाइप करें इस फाइल में एंट्राप द्वारा डोमेन नाम पते को हल करने के लिए उपयोग किए जाने वाले DNS पते के लिए सभी प्रविष्टियां शामिल हैं I इस फाइल में, हम "फेसबुक" की डुप्लिकेट प्रविष्टियां जोड़ देंगे। अगर कोई एक Facebook खोलना चाहता है, तो इसे किसी अन्य वेबसाइट पर रीडायरेक्ट कर दिया जाएगा।

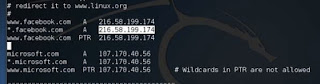

चरण 2: अब शर्तों के तहत प्रविष्टियां "इसे www.linux.org पर पुनर्निर्देशित करें" दर्ज करें राय

निम्नलिखित उदाहरण:

चरण 3: इस फाइल को अब सहेजें और फाइल को सहेजकर बाहर निकलें। फ़ाइल को बचाने के लिए "ctrl + x" का उपयोग करें

चरण 4: इसके बाद, पूरी प्रक्रिया एआरपी विषाक्तता को शुरू करने के समान होती है। एआरपी विषाक्तता शुरू करने के बाद, मेनू पट्टी में "प्लगइन्स" पर क्लिक करें और "dns_spoof" प्लगइन चुनें।

चरण 5: DNS_spoof को सक्रिय करने के बाद, आप परिणामों में देखेंगे कि जब फेसबुक अपने आई ब्राउज़र में घुसपैठ कर लेगा, तो किसी भी तरह से अपने ब्राउजर में।

इसका मतलब यह है कि उपयोगकर्ता को facebook.com के बजाय अपने ब्राउज़र पर एक Google पृष्ठ मिलता है।

इस अभ्यास में, हमने देखा है कि विभिन्न प्रकार के उपकरणों और विधियों के माध्यम से नेटवर्क ट्रैफ़िक कैसे तस्करी कर सकते हैं। इन सभी हमलों को रोकने के लिए नेटवर्क सुरक्षा प्रदान करने के लिए, यहां एक कंपनी को एक नैतिक हैकर की आवश्यकता है देखते हैं कि एक नैतिक हैकर DNS विषाक्तता को रोकने के लिए क्या कर सकता है।

- एक नैतिक हैकर के रूप में, आपका काम आपको कलम परीक्षा के बजाय रोकथाम की स्थिति में डाल सकता है आप जानते हैं कि एक हमलावर के रूप में आप बाहरी तकनीकों को रोकने में मदद कर सकते हैं।

- यहां हम एक पेन परीक्षक के परिप्रेक्ष्य से जुड़े हमले के खिलाफ सुरक्षित हैं:

- सिंगल सेगमेंट या टकराव डोमेन में ट्रैफ़िक अलग करने के प्रयास में, अपने नेटवर्क के सबसे संवेदनशील भागों के लिए हार्डवेयर-स्विच किए गए नेटवर्क का उपयोग करें।

- एआरपी विषाक्तता और स्पूफिंग हमलों को रोकने के लिए, स्विचेस पर आईपी डीएचसीपी स्नूपिंग लागू करें।

- नेटवर्क एडाप्टर पर एकाधिक मोड को रोकने के लिए नीतियां लागू करें

- वायरलेस एक्सेस पॉइंट्स की तैनाती करते समय सावधान रहें, यह जानते हुए कि वायरलेस नेटवर्क पर सभी ट्रैफ़िक सूँघने के अधीन है।

- एसएसएच या आईपीईसी जैसे एन्क्रिप्ट करने वाले प्रोटोकॉल का उपयोग करके अपने संवेदनशील ट्रैफ़िक को एन्क्रिप्ट करें

- पोर्ट सुरक्षा स्विचेस द्वारा उपयोग की जाती है, जिसमें विशिष्ट मैक पते को केवल प्रत्येक पोर्ट पर डेटा भेजने और प्राप्त करने के लिए प्रोग्राम करने की क्षमता होती है

- आईपीवी 6 में सुरक्षा के फायदे और विकल्प हैं जिनके पास आईपीवी 4 नहीं है।

- प्रोटोकॉल जैसे एफ़टीपी और टेलनेट एसएसएच के साथ सूँघने के खिलाफ एक प्रभावी बचाव है। यदि SSH एक व्यवहार्य समाधान नहीं है, तो IPsec के साथ पुराना विरासत प्रोटोकॉल की रक्षा करने पर विचार करें।

- वर्चुअल प्राइवेट नेटवर्क (वीपीएन) उनके एन्क्रिप्शन पहलू के कारण सूँघने के खिलाफ प्रभावी बचाव प्रदान कर सकते हैं।

- एसएसएल IPsec के साथ एक महान रक्षा है

सारांश

इस अध्याय में हमने चर्चा की है कि हमलावर एक नेटवर्क में एक पैकेट स्निफ़र डालकर सभी ट्रैफ़िक को पकड़ और विश्लेषण कर सकता है। वास्तविक समय के उदाहरणों के साथ, हमने देखा कि किसी दिए गए नेटवर्क से पीड़ित की पहचान प्राप्त करना कितना आसान है। हमलावरों को संवेदनशील जानकारी मिलती है जैसे मैक हमलों, एआरपी और डीएनएस विषाक्तता के हमलों से नेटवर्क यातायात और ईमेल संचार और पासवर्ड सूँघने ..

डीएनएस विषाक्तता एआरपी विषाक्तता के समान है डीएनएस विषाक्तता शुरू करने के लिए, आपको एआरपी विषाक्तता के साथ शुरू करना होगा, जिसे हमने पिछले अध्याय में पहले से ही चर्चा की है। हम डीएनएस स्पूफ़ प्लगइन का उपयोग करेंगे जो पहले से ही इट्राप में मौजूद है।

चरण 1: टर्मिनल खोलें और "नैनो एटर DNS" टाइप करें इस फाइल में एंट्राप द्वारा डोमेन नाम पते को हल करने के लिए उपयोग किए जाने वाले DNS पते के लिए सभी प्रविष्टियां शामिल हैं I इस फाइल में, हम "फेसबुक" की डुप्लिकेट प्रविष्टियां जोड़ देंगे। अगर कोई एक Facebook खोलना चाहता है, तो इसे किसी अन्य वेबसाइट पर रीडायरेक्ट कर दिया जाएगा।

चरण 2: अब शर्तों के तहत प्रविष्टियां "इसे www.linux.org पर पुनर्निर्देशित करें" दर्ज करें राय

निम्नलिखित उदाहरण:

चरण 3: इस फाइल को अब सहेजें और फाइल को सहेजकर बाहर निकलें। फ़ाइल को बचाने के लिए "ctrl + x" का उपयोग करें

चरण 4: इसके बाद, पूरी प्रक्रिया एआरपी विषाक्तता को शुरू करने के समान होती है। एआरपी विषाक्तता शुरू करने के बाद, मेनू पट्टी में "प्लगइन्स" पर क्लिक करें और "dns_spoof" प्लगइन चुनें।

चरण 5: DNS_spoof को सक्रिय करने के बाद, आप परिणामों में देखेंगे कि जब फेसबुक अपने आई ब्राउज़र में घुसपैठ कर लेगा, तो किसी भी तरह से अपने ब्राउजर में।

इसका मतलब यह है कि उपयोगकर्ता को facebook.com के बजाय अपने ब्राउज़र पर एक Google पृष्ठ मिलता है।

इस अभ्यास में, हमने देखा है कि विभिन्न प्रकार के उपकरणों और विधियों के माध्यम से नेटवर्क ट्रैफ़िक कैसे तस्करी कर सकते हैं। इन सभी हमलों को रोकने के लिए नेटवर्क सुरक्षा प्रदान करने के लिए, यहां एक कंपनी को एक नैतिक हैकर की आवश्यकता है देखते हैं कि एक नैतिक हैकर DNS विषाक्तता को रोकने के लिए क्या कर सकता है।

- एक नैतिक हैकर के रूप में, आपका काम आपको कलम परीक्षा के बजाय रोकथाम की स्थिति में डाल सकता है आप जानते हैं कि एक हमलावर के रूप में आप बाहरी तकनीकों को रोकने में मदद कर सकते हैं।

- यहां हम एक पेन परीक्षक के परिप्रेक्ष्य से जुड़े हमले के खिलाफ सुरक्षित हैं:

- सिंगल सेगमेंट या टकराव डोमेन में ट्रैफ़िक अलग करने के प्रयास में, अपने नेटवर्क के सबसे संवेदनशील भागों के लिए हार्डवेयर-स्विच किए गए नेटवर्क का उपयोग करें।

- एआरपी विषाक्तता और स्पूफिंग हमलों को रोकने के लिए, स्विचेस पर आईपी डीएचसीपी स्नूपिंग लागू करें।

- नेटवर्क एडाप्टर पर एकाधिक मोड को रोकने के लिए नीतियां लागू करें

- वायरलेस एक्सेस पॉइंट्स की तैनाती करते समय सावधान रहें, यह जानते हुए कि वायरलेस नेटवर्क पर सभी ट्रैफ़िक सूँघने के अधीन है।

- एसएसएच या आईपीईसी जैसे एन्क्रिप्ट करने वाले प्रोटोकॉल का उपयोग करके अपने संवेदनशील ट्रैफ़िक को एन्क्रिप्ट करें

- पोर्ट सुरक्षा स्विचेस द्वारा उपयोग की जाती है, जिसमें विशिष्ट मैक पते को केवल प्रत्येक पोर्ट पर डेटा भेजने और प्राप्त करने के लिए प्रोग्राम करने की क्षमता होती है

- आईपीवी 6 में सुरक्षा के फायदे और विकल्प हैं जिनके पास आईपीवी 4 नहीं है।

- प्रोटोकॉल जैसे एफ़टीपी और टेलनेट एसएसएच के साथ सूँघने के खिलाफ एक प्रभावी बचाव है। यदि SSH एक व्यवहार्य समाधान नहीं है, तो IPsec के साथ पुराना विरासत प्रोटोकॉल की रक्षा करने पर विचार करें।

- वर्चुअल प्राइवेट नेटवर्क (वीपीएन) उनके एन्क्रिप्शन पहलू के कारण सूँघने के खिलाफ प्रभावी बचाव प्रदान कर सकते हैं।

- एसएसएल IPsec के साथ एक महान रक्षा है

सारांश

इस अध्याय में हमने चर्चा की है कि हमलावर एक नेटवर्क में एक पैकेट स्निफ़र डालकर सभी ट्रैफ़िक को पकड़ और विश्लेषण कर सकता है। वास्तविक समय के उदाहरणों के साथ, हमने देखा कि किसी दिए गए नेटवर्क से पीड़ित की पहचान प्राप्त करना कितना आसान है। हमलावरों को संवेदनशील जानकारी मिलती है जैसे मैक हमलों, एआरपी और डीएनएस विषाक्तता के हमलों से नेटवर्क यातायात और ईमेल संचार और पासवर्ड सूँघने ..

No comments:

Post a Comment